Im Smarthome sind viele Geräte mit einander vernetzt.

Zusätzlich funktionieren viele Geräte nur mit einer Cloud-Anbindung und sind aus diesem Grund mit dem Internet verbunden.

Jedoch birgt diese Internetanbindung auch ein gewisses Risiko.

Es ist durchaus möglich, das diese Geräte durch Fremde übernommen und somit das eigene Netzwerk infiltriert wird.

Sicherheit wird meist dem Komfort nach gestellt, den Sicherheit bringt auch eine gewisse Einschränkung mit sich.

Jedoch gibt es doch einige Maßnahmen, die man zur Sicherheits-Optimierung treffen kann.

Internet-Zugriff nötig?

Wenn man solche Geräte im Netz hat, sollte man sich immer die Frage stellen

„Benötigen dieses Geräte Internet oder reicht ein lokaler Zugriff?“

Viele Geräte können auch über eine lokale API vom SmartHome-System angesprochen werden, so dass ein Internet-Zugriff unnötig ist.

In meinem Smarthome halte ich die Cloud-Anbindung so gering wie möglich, den die Cloud hat noch einen zweiten Nachteil.

Sollte der Hersteller mal den Stecker ziehen oder das eigene Internet mal ausfallen, so kann man diese Geräte nicht mehr steuern.

Mit einer Fritz!Box lässt sich der Internetzugriff ganz einfach über die Kindersicherung blockieren.

Internet -> Filter -> Kindersicherung

Mit einem Klick auf Sperren wird der Internetzugriff durch die Fritz!Box blockiert und das Gerät kann nicht mehr mit der Cloud telefonieren.

Sollte das Gerät zwingend Internet benötigen da es keine lokale API gibt so ist es Ratsam, diese Geräte ins Gäste-Netzwerk der Fritz!Box auszulagern.

Dieses Gäste-Netz hat keine Verbindung zum lokalen Netzwerk und somit können Fremde auch nicht darauf zugreifen, selbst wenn sie erfolgreich eins dieser Geräte übernommen haben.

Fernzugriff auf das SmartHome

Es ist natürlich auch auch ein wünschenwertes Feature, dass man zu jeder Zeit auf die SmartHome zentrale zugreifen kann jedoch ist die Art und Weise wichtig, wie der Zugriff eingerichtet wird.

Man sollte hier tunlichst vermeiden eine einfache Portweiterleitung auf dem Router anzulegen.

Gerade Homematic CCU sollten hier nicht gedankenlos weitergeleitet werden da Sie per Standard einen Autologin eingerichtet haben.

Eine kurze Suche über eine Suchmaschine speziell für diesen Zweck brachte ein ernüchterndes Ergebnis zu offenden Homematic CCUs.

Beim stichprobenartigen Testen einiger Ergebnisse, habe ich 10 zentralen gefunden, die ohne Passwort zugreifbar waren.

Deshalb in aller Deutlichkeit:

Egal was ihr tut, richtet niemals nie ein Portforwarding auf dem Router zu eurer SmartHome zentrale ein, selbst wenn hier ein Kennwort aktiv ist!

Der sicherere Weg ist die Einrichtung einer VPN Einwahl über den Router oder andere Geräte.

Hierfür gibt es mittlerweile sehr viele einfach zu nutzende Lösungen.

- Einwahl über Fitz!Box VPN

- PiVPN

- VPN über Synology

- Wireguard

Durch einen VPN wird eine verschlüsselte Punk-zu-Punkt Verbindung zwischen eurem Endgerät und eurem Zuhause hergestellt und ist damit sicherer als ein direktes Anbinden der zentrale ans Internet.

Um auf dem Komfort eines direkten Zugriffs nicht verzichten zu müssen, gibt es sowohl unter Android als auch für iPhone die Möglichkeit ein Always On VPN einzurichten.

Das bedeutet:

Euer Endgerät ist permanent mit Zuhause verbunden und somit gibt es hier auch keinen Nachteil.

Sonstige Vorkehrungen

Neben den zwei oben genannten Sicherheitsoptimierungen habe ich noch über PiHole DNS einige Vorkehrungen getroffen.

Durch das sperren des Internetzugriffs ergibt sich auch noch ein Nachteil, der nicht Unerwähnt bleiben sollte.

Die meisten Geräte beziehen ihre Uhrzeit aus dem Internet und somit schlägt diese Anfrage auch fehl.

Bei W-LAN Steckdosen ist das an sich nicht schlimm, wenn es jedoch um Kameras geht, sollte die Uhrzeit schon stimmen.

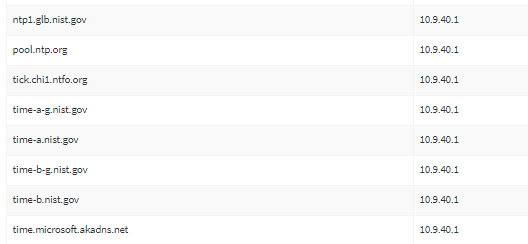

In PiHole habe ich daher einen lokalen DNS-Rewrite eingrichtet, dass diese Anfragen an die Synology NAS als Zeitserver weitergeleitet werden.

Eine Liste der verwendeten Geräte bekommt man recht gut über das Logging des PiHoles.

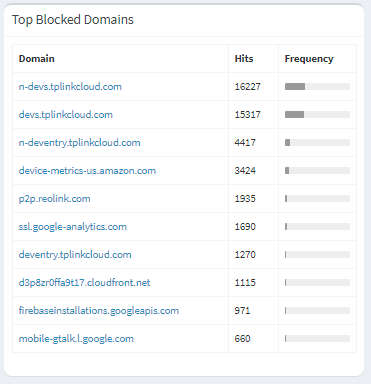

Zusätzlich gibt es noch eine Blockliste für die SmartHome Geräte und Kameras auf denen ich die explizit Angefunkten Adressen blockiere.

Über das DNS-Log kann man recht gut herausfinden, wohin welches Gerät eine Verbindung herstellt und das ganze entsprechend einfach unterbinden.

Fazit

Sicherheit und SmartHome funktioniert ohne auf Komfort zu verzichten.

Geräten das Internet zu sperren, die keine Internetverbindung benötigen ist schon mal ein kleiner Schritt.

Um das SmartHome von unterwegs zu steuern sollte auch in jedem Fall eine VPN Verbindung verwendet werden

Um herauszufinden was im eigenen Netzwerk so los ist und welche Geräte nach draußen funken, bietet sich durchaus PiHole an.

Mit ein paar simplen Tricks ist es somit möglich, die Sicherheit des eigenen SmartHome Systems zu steigern und Fremden das eindringen schwierig zu machen.